本文是一篇计算机论文,本文考虑到矿池之间的博弈是重复进行的这一特点,针对矿池间挖矿竞争和攻击行为,建立了多轮次的重复博弈模型。在这个模型中,得出结论,长期的博弈中,合作是有可能实现的,并且根据 Axelrod 实验设计了一种可供受到DDoS 攻击的矿池选择的应对策略。

第1章 绪论

1.1 研究背景

作为首个完全去中心化的数字货币,比特币从出现在大众视野以来,便备受瞩目。它的安全性由一群节点(称为“矿工”)共同维护,这些节点在一种被称为区块链的数据结构上进行记账工作。比特币系统中有庞大的历史交易记录,这些交易记录都被记载到区块链上。对于比特币系统来说,由哪个矿工节点来记载交易记录是需要竞争的。比特币系统采用工作量证明(Proof-of-Work,PoW)机制作为共识机制,对矿工提出了求解密码难题的要求。对矿工来说,只有成为最先找到正确的解的人才是有意义的。在竞争中,比特币的交易记录被包含在矿工自己构造的区块中,随后,获得记账权的矿工广播自己构造的区块,由此扩展了比特币系统中的区块链。为了激励这些矿工节点,正确求解的矿工节点能够获得一定量比特币作为区块奖励[2]。比特币系统协议控制区块产生速度为大约 10 分钟一个,每产出 21 万个区块,区块奖励减半。2012 年,区块奖励第一次减半,变为 25 个比特币。2016 年,区块奖励第二次减半,变为 12.5 个比特币。自 2020年 5 月区块奖励第三次减半以来,当前的区块奖励为 6.25 个比特币[3]。通常,用“挖矿”表示收集交易,解决密码难题,将构建的新区块记入公共账本的过程。

随着比特币的流行,参与挖矿的节点越来越多,比特币网络中的算力快速增加[4]。但是,比特币系统的机制会自动调整比特币的产出速度,使生成一个区块的时间维持在大约 10 分钟。挖出一个区块的可能性与算力成正比。矿工们投入更多的算力,硬件市场也随之繁荣。此后,比特币网络中的算力迅速增长,其上涨呈指数级别[5]。挖矿难度由此加大,算力较小的矿工难以获得挖矿奖励。

1.2 研究现状

1.2.1 比特币矿池受到 DDoS 攻击

比特币矿池中存在两种角色,分别为管理员和矿工。管理员的职责是将挖矿任务发送给矿工,矿工的工作内容是计算求解。矿池分配的任务比比特币网络中的任务简单,因此,矿工求得的解可能完成两种情况的工作量证明。一种是,部分工作量证明(Partial Proof-of-Work,PPoW),另一种是完整工作量证明(Full Proof-of-Work,FPoW)[16]。如果一个矿工求得了矿池管理员分配的任务的解,而这个解恰好也满足比特币网络中的难题的要求,那么此时矿工完成了完整工作量证明,这个矿工会将 FPoW 提交给管理员。管理员会将新的区块广播出去,从而获得来自比特币系统的区块奖励和交易费奖励(这两部分奖励合在一起组成了挖矿奖励)。然后,管理员会把挖矿奖励分配给提交了工作量证明的所有矿工。 矿池的地位十分重要。无论是从产生区块、传播区块方面,还是从组织结构上,矿池的正常运行对比特币系统来说意义都十分重大。在比特币系统中,矿池容易成为 DDoS 攻击的对象。DDoS 攻击对矿池的危害很大,主要体现在两个方面。一方面,DDoS 攻击阻碍了受到攻击的矿池(以下称“受害者矿池”)的正常运行。矿工失去与矿池的连接,于是无法接收任务,也无法提交 PPoW 或 FPoW。这导致受害者矿池在本轮竞争中处于劣势。另一方面,矿工可能离开受害者矿池,这导致受害者矿池的算力减少,因此在下一轮竞争中也处于劣势。对于比特币挖矿市场整体来说,DDoS 攻击扰乱比特币市场的健康运行,破坏矿池在人们心中的形象。

在之前的许多针对比特币与 DDoS 攻击的研究中,由于比特币的实际作用涉及经济学行为,因此有一些从经济学的角度着手进行的相关研究与结论。Böhme等人曾就此展开工作,为非技术受众介绍了比特币系统的设计原则和特性,他们认为难以预防比特币系统中的 DDoS 攻击[17]。Pellegrino 等人估计了基于浏览器的僵尸网络成本[18]。他们发现,发起 DDoS 攻击的行为不会给攻击者增加更高的成本。Li 等人站在不同的角度进行研究,他们模拟攻击者的目的,以僵尸网络持有者和僵尸网络租赁者的立场,以最大利润为目标,提出了有效的租金大小和最优的僵尸网络大小[19]。他们还得出结论,DDoS 攻击这种与僵尸网络有关的攻击会在利润下降时减少。

第2章 相关知识

2.1 比特币相关知识

本节主要介绍比特币的相关知识。首先,本节将对比特币的概念进行介绍。接着,本节将介绍区块链的相关知识,这是比特币系统的底层技术。然后,本节将介绍比特币系统中尤为重要的挖矿概念,并说明矿池的组成和工作方式。最后,本节将介绍比特币系统中的网络困难度调整公式。

2.1.1 比特币

比特币是由中本聪[1]提出的一种分布式电子支付系统。基于区块链技术,比特币是一个公开透明的弱中心化网络,没有人可以独自占有或控制整个比特币网络。比特币系统能够按照其设计的功能正常运行,有赖于点对点(peer-to-peer,P2P)[26]的技术,这是比特币网络的重要技术基础。比特币这个概念,除了指比特币系统和支撑该系统的各种技术之外,也可以指其代表的数字货币。比特币可以用于交易,例如,购买商品、汇款、兑换成其他货币等。比特币网络中有一个需要所有节点共同维护的全局状态,被称为分布式账本。其结构为一种链式结构,一方面起到了记录作用,记录了网络之中的所有比特币交易。另一方面,可以追溯交易间的关联。

比特币的创世区块于 2009 年 1 月诞生,同创世区块一起诞生的还有第一批比特币,共计 50 枚。比特币的总量是固定的,目前已经挖出超过 1800 万枚。2017 年 12 月 7 日,比特币价格突破 1.9 万美元,在当时是历史新高。2018 年,比特币价格下跌,但是链上交易量仍然很高,达 3.2 万亿美元[31]。

2.2 博弈论相关知识

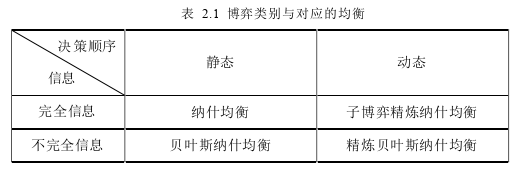

本节主要介绍博弈论的相关知识,包括经典博弈论的相关知识和演化博弈理论的相关知识。首先介绍经典博弈论的相关知识,包括博弈的组成和博弈的分类,在这一部分内容中将重点介绍纳什均衡。随后,介绍演化博弈的相关知识,包括演化稳定策略和复制动态。

2.2.1 经典博弈论

博弈论(Game Theory)研究参与者行为的相互影响,是一门重要的方法论学科。人们会对事物和行为进行判断,根据判断得出的预测信息选择自己的策略,这个过程中的判断和预测就是博弈的本质[45]。经典博弈论中有一个重要的条件,即要求所有参与者是“完全理性的”,含义是参与者会做出最有利于自己的选择。不仅如此,经典博弈论要求参与者相信对方也是“完全理性的”,即在参与者之间存在“理性共识(common knowledge of rationality)”。但是,这在具有复杂攻击的境况下并不适用。

2.2.1.1 博弈的组成

一个博弈通常有三个组成部分,分别是参与者(Player)、策略空间(Strategy Space)和收益函数(Payoff Functions)[46]。具体解释如下:

(1) 参与者:在博弈中进行决策的主体。参与者可以是一个人,也可以是一个集体,还可以不是人类,在博弈中的意义在于必须拥有决策权。参与者会根据博弈信息选择对自己来说最好的决策,其目标是获得最大收益。不以最大化自己的利益为目标的参与者被认为是不合理的[47]。

(2) 策略空间:所有参与者的可选策略组成的集合被称为策略空间。在一个博弈中,每一个参与者的各自可选的策略可以是相同的,也可以是不同的。这表示一些情况下,参与者的策略与其自身情况有关。

第 3 章 矿池发起 DDoS 攻击的动机与受攻击矿池的应对措施 ........................... 19

3.1 基于静态博弈模型分析矿池发起 DDoS 攻击的动机 .............................. 19

3.1.1 理论分析............................ 19

3.1.1.1 最优反应策略........................... 21

3.1.1.2 纳什均衡......................................... 22

第 4 章 基于演化博弈分析矿池的最优决策........................ 32

4.1 模型与假设.............................. 32

4.2 复制动态........................... 34

4.3 演化稳定策略.......................... 35

第 5 章 总结与展望................................. 45

5.1 总结................................... 45

5.2 展望............................... 45

第4章 基于演化博弈分析矿池的最优决策

4.1 模型与假设

比特币系统中有许多矿池,每一个矿池是一个个体,所有的矿池共同组成了矿池群体。假设有些矿池自带 DDoS 攻击倾向(由矿池的管理者决定),也可以认为这些矿池给人的印象是容易发起攻击的,于是将其看作是攻击方矿池。对于一个攻击方矿池来说,可以选择的策略有“发起 DDoS 攻击”和“不发起 DDoS攻击”两种。假设其他的矿池倾向于表现出友善属性,于是将这些矿池看作是防御方矿池。

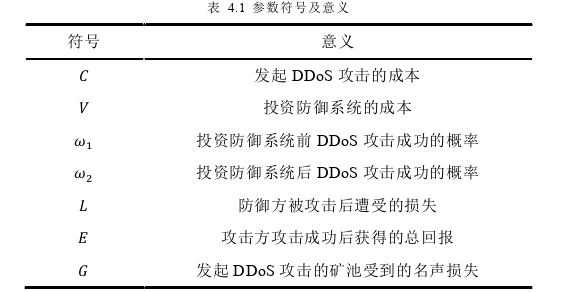

发起 DDoS 攻击的成本用 表示,本模型不涉及矿池大小的改变,因此攻击成本是一个相对固定的值。防御方矿池没有投资防御系统时,DDoS 攻击成功的概率为 C。防御方矿池投资防御系统后,DDoS 攻击成功的概率为 a。其中,防御方矿池投资防御系统后,攻击方发起的 DDoS 攻击成功概率下降,显然, a< C。假设 DDoS 攻击成功时,给受到攻击的矿池带去了的损失用 表示。随着博弈的进行,矿池在每一轮博弈开始时,都可以选择是否要增强防御能力,即选择是否要投资防御成本。投资防御系统的成本为 。攻击方矿池通过发起 DDoS 攻击能够获得的总回报为 ,包括经济收益等,但是,由于发起 DDoS 攻击,攻击方矿池承受的名声损失为 。

第5章 总结与展望

5.1 总结

本文针对比特币网络中存在的矿池间的 DDoS 攻击,建立博弈论模型,对纳什均衡进行理论分析和数值分析。首先,基于郑等人[52]的模型,简化参数,通过静态博弈模型,研究了矿池发起 DDoS 攻击的动机,得到的结论是:1、大矿池更有可能发起 DDoS 攻击,并且大矿池和小矿池之间的算力差距越大,大矿池越有可能发起 DDoS 攻击;2、关于小矿池的攻击意愿较小这方面,得出了更直接的结论,即小矿池攻击而大矿池不攻击不是一个纳什均衡。

其次,本文考虑到矿池之间的博弈是重复进行的这一特点,针对矿池间挖矿竞争和攻击行为,建立了多轮次的重复博弈模型。在这个模型中,得出结论,长期的博弈中,合作是有可能实现的,并且根据 Axelrod 实验设计了一种可供受到DDoS 攻击的矿池选择的应对策略。研究结果概括为:(1)如果区块奖励的折现因子大于二分之一,矿池之间的合作能够一直持续;(2)设计了受到 DDoS 攻击的矿池的应对策略,定义为“挖矿-重复,DDoS 攻击-变化”应对策略,经分析采用这种策略能够促使矿池合作,达到和平挖矿状态。

最后,由于现实情况中,参与者矿池是有限理性的,均衡常常是通过试错达到的。因此建立演化博弈模型,分析演化稳定策略。在这一部分研究中,给出了求最优防御策略的算法。此外,进行了模拟实验,结合实际情况进行分析。

参考文献(略)