本文是一篇计算机论文,本文提出了面向Handle跨域解析的访问控制方法,设计了基于属性基加密机制为数据拥有者提供了细粒度的访问控制;同时利用Handle标识,设计了基于Handle标识加密机制的认证方法,保障了属性基加密交互过程中的数据真实性及完整性。通过仿真实验对本方法进行了时间开销分析,验证了该方案具备一定可行性。

第一章 绪论

1.1 研究背景及意义

物联网(Internet of Things, IoT)最早在1999年由美国麻省理工提出,当时指代的是射频识别(Radio Frequency identification, RFID)技术,通过RFID实现物品信息的智能化识别和管理[1],进而形成物体互联网络。随着科技、社会的不断发展,物联网的定义也早已超出了最初RFID的范畴,如今探讨的物联网被认为是通信网和互联网的延 伸[2]。物联网在互联网人与人相互连接的基础上,通过感知技术、智能设备对物理世界进行感知识别,通过网络互联,拓展到人与物、物与物的消息共享及处理,实现了人对物理世界的智能控制和管理[3],为人们的生活生产带来了前所未有的变化。根据2020年移动经济报告显示,2019年全球物联网总连接数已达到了120亿,预计在2025年该数字会上升到246亿。在如此庞大的设备连接浪潮下,是物联网应用在人们生活中越发重要的体现。从学习、工作到生活,物联网的身影随处可见,比如在日常起居时,借助物联网人们实现了对门、窗帘、空调、冰箱等家具的远程智能控制[4,5];在日常出行时,借助物联网人们实现对车流路况的实时了解[6];在农业耕作中,通过各式传感器的实时环境检测、数据采集,为农业生产提供更准确的数据以支持更有效的耕作计划编排[7]。

如今物联网应用百花齐放,人、机、物的有机联动实现了公共安全、智能交通、无人场站、智慧医疗等多种新兴的物联网信息服务模式,这些物联网应用服务本质上都是为了实现高效地信息获取和利用,将人类社会推向“信息随心行,交互弹指间”的理想境界[8]。在互联网世界中,互联网搜索拉近人们与知识、信息的距离,而在物联网世界中,通过充分整合物联网中的各种信息服务,物联网搜索[9]能更加高效地满足各种精确、低延时的搜索需要,给出用户满意的搜索结果,从而推动物联网时代信息的高效利用再上一个新台阶[10,11]。

1.2 国内外研究现状

物联网搜索是物联网应用进一步智能化、社会信息进一步深化共享的重要手段之一,近年来国内外学者就物联网搜索的理论、实现等多个方面进行了深入研究并取得了不少成果。通过引用Khoi等人对物联网搜索引擎进行的分类定义及整理[19],并结合高云全等人对物联网搜索的概念、特点、相关技术等进行比较性总结[9],此处总结出具有代表性的几种物联网搜索技术并进行分析。本小节引用Khoi等人提出的元路径模型来总结当前物联网搜索的研究现状,该模型描述的是从一类IOT内容通过各种IOT实体,到另一类IOT内容的一系列边线,换句话说,在物联网搜索的上下文中,每条元路径即评估查询的内容类型与搜索结果的内容类型之间的关系,然后通过聚合该搜索技术的多个元路径来完成对该搜索方法的建模。在该元路径模型中,定义了4种物联网搜索内容:

(1)陈述内容(R):与人交互的UI界面,与机器交互的JSON描述文档;

(2)功能内容(F):如开关灯服务,改变灯光颜色服务;

(3)动态内容(D):如传感器数据(如功耗信息等);

(4)静态信息(S):如传感数据的存档,供应链记录,制造商提供的信息等。

Snoogle[20],元路径建模中为R→T→R+D,是物联网搜索引擎的一个经典例子,在搜索效果上,它能够对存储实体中的文本信息也就是表示信息进行查询,同时能够查询到它所在的位置即动态信息。在安全方面,Snoogle为了防止未授权用户执行搜索,采用了WM-ECC公钥密码系统来进行访问控制。在跨域方面,Snoogle并没有提及在不同域间的跨域搜索功能,即仅支持在单个域内的搜索服务。R→T→R+D是元路径 R→R的拓展,该路径的代表性研究是ForwarDS-IOT[21], 该研究方案主要致力于提供多维度、多属性的资源发现功能,并设计了一套基于本体的信息模型来描述资源和物联网服务,关注点不在安全方面。

第二章 理论基础

2.1 Handle标识解析体系

“互联网之父”罗伯特·卡恩博士在20世纪九十年代左右提出通过数字对象架构(Digital Object Architecture, DOA)[28]搭建出一个任何实体都能用数字对象(Digital Object, DO)表达的理念。其中DOA负责对DO实现全生命周期管理,包括命名、注册、发现、获取、存储等功能,而DO则是一个数据结构,由唯一标识符和数据组成,实现对实体的唯一标识以及实体资源描述。DOA通过DO将现实实体无论有形还是无形都映射到互联网中[29],从而打破了过去以位置定位来寻找资源的传统,推动了数据的进一步互联互通。

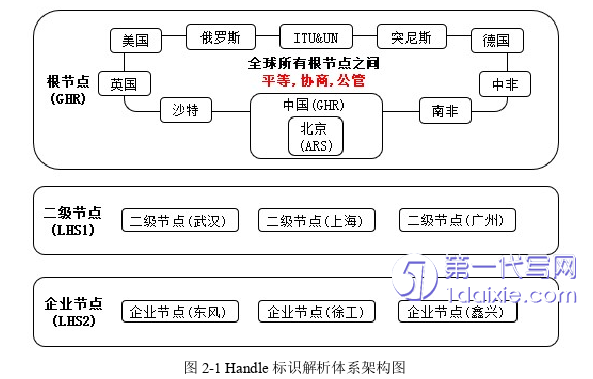

Handle技术是DOA架构中的一个重要组成部分,其用于对DO的唯一标识符进行注册、解析及管理。Handle技术诞生在1990年,罗伯特·卡恩博士所在的美国国家研究推进机构(Corporation for National Research Initiatives, CNRI)。随着数据互联互通的需求越加旺盛以及计算资源基础设施的日益强大,Handle技术的发展也迎来了重大突破,在2014年1月CNRI和国际电信联盟(International Telecommunications Union, ITU)联合发起成立了非政府、非盈利性国际组织--数字对象编码规范机构(Digital Object Numbering Authority, DONA)[30],负责在全球管理和推广Handle技术。Handle系统由多个国家、地区、组织组成的多主根服务器管理机构(Multi-Primary Administrator, MPA)共同管理,当前全球已经有“9+1”个MPA。MPA负责管理自己的Handle根节点,全球所有根节点间是平等、协商的,共同管理整个Handle体系。

Handle技术已经部署了20余年,在2014年就已经注册并管理了超过10亿个Handle标识,Handle技术已成功应用在溯源认证[31]、数字图书馆[32]、内容仓储[33]、数字发布[34]、隐私保护[35] 等多个领域。当前常见于电子刊物中的DOI号就能使用Handle系统来实现DOI号的解析定位。

2.2 物联网访问控制

访问控制(Access Control)是系统根据预先设定的访问控制策略,保障资源只能被合法用户执行合法操作,从而防止信息被非授权访问的一种手段。

访问控制的发展大致可分为四个阶段。第一阶段是20世纪70年代,使用在大型主机系统的访问控制,代表性工作是保障机密性的BLP模型[39]和保障完整性的Biba模 型[40]。第二阶段是20世纪80年代,随着计算机功能和信任要求的提高,研究者提出了灵活性更高的访问控制方案,标志性工作是美国国防部提出的可信计算机系统评估准则(TCSEC)。依据访问权限管理者角色的不同将访问控制分为自主访问控制(Discretionary Access Control, DAC)[41]和强制访问控制(Mandatory Access Control,MAC)[42]。第三阶段在2000年左右,信息系统开始在企事业单位大规模部署且互联网进入快速发展阶段,DAC和MAC的本质特征(即有限拓展)使其难以承受日益复杂的应用层访问需求,由此又诞生了新的访问控制模型--基于角色的访问控制(Role-Based Access Control, RBAC)[43],该模型本质上是将系统中的“角色”与企事业单位的真实组织架构进行匹配。第四阶段,随着云计算、物联网等新兴技术的出现,新型的计算环境给访问控制技术的应用带来了全新的挑战,基于属性的访问控制(Attribute-Based Access Control, ABAC)应运而生。

第三章 基于Handle标识的物联网跨域搜索方法 ............................ 19

3.1 基于Handle标识的物联网跨域搜索模型 ................................. 19

3.2 实体信息定义 ............................................ 21

第四章 面向Handle跨域解析的访问控制方法 ..................................... 31

4.1 Handle跨域解析的访问控制框架 ............................................... 31

4.2 Handle跨域解析的访问控制方案 ............................................ 34

第五章 基于Handle标识的物联网搜索系统实现 ................................. 47

5.1 系统需求分析 ...................................... 47

5.2 系统设计 .................................................... 48

第五章 基于Handle标识的物联网搜索系统实现

5.1 系统需求分析

物联网搜索应用的运行环境应是能支撑高并发、高可用以及高性能的,因此需要对系统需求进行详细的分析[58],围绕功能性和非功能性两个方面,从全局的角度分析本系统的真实需求,以此为后续的设计方案打好扎实的基础。

5.1.1 功能性需求

针对系统主要搜索业务,理清系统间模块关系,对系统的业务流程进行梳理,得出本系统应具备的主要功能包括如下部分:

(1) 企业信息管理功能。该功能主要作用在预处理阶段,企业端通过该功能将企业的物品编码标识、物品开放检索属性值推送至平台中,平台接收后便可以做下一步的数据处理;

(2) 数据处理功能。数据处理功能中涉及三个子功能,包括分词功能、归一化功能以及倒排索引功能。分词功能在搜索阶段将用户的查询请求分词,获得查询关键词。归一化功能在预处理阶段时将企业推送的标识-属性值数据进行归一化处理,形成统一的属性值数据;在搜索阶段时通过该功能将用户查询的关键词进行归一化处理,从而获得合适的检索词;倒排索引功能将归一化后的标识-属性集合转换成属性-标识集合;

(3) 查询功能。平台支持直接以标识编码的方式进行的精确查询;也支持检索词的方式进行关键词-属性值的匹配查询,查询得到的列表会进行综合排序,最后形成查询结果列表;

(4) 用户管理功能。用户管理功能包括注册、登录等常用的用户功能,用户通过注册并登录进平台,登记用户相关的属性信息,为后续的权限认证提供鉴权信息。

第六章 总结与展望

6.1 论文工作总结

物联网是提供信息感知、数据传输、数据处理等泛在信息服务的重要基础设施,将人、机、物等实体有机的结合起来。而物联网搜索作为物联网服务应用的信息媒介,能更加充分的整合物联网中的各类服务应用,精确、快速、实时的满足各种搜索需求,实现更高效的数据融合。为了提高服务质量,物联网应用会采集许多用户信息,但由于这些信息与个人或机构利益关系密切且具有显著的“所有权”和隐私特征。因此,物联网搜索应该满足“有限公开”原则。如何确保敏感数据不出域的情况下,能够被授权用户发现并进行受控访问是物联网安全搜索的重要研究问题。因此本文针对物联网安全跨域搜索及访问控制问题展开了研究,主要研究内容及创新点如下:

(1) 针对物联网实体跨域搜索中敏感数据不出域的需求,本文设计了基于Handle标识的物联网跨域搜索方法,提出了将实体敏感属性与非敏感属性分离的实体定义方法,将非敏感属性与Handle标识绑定及向外共享,保障了敏感数据不出域;提出实体发现机制,建立多域全局实体属性与Handle标识的反向关联,实现物联网实体的跨域发现;提出实体寻址机制,通过非敏感属性的关键字查询并利用Handle标识解析体系实现跨域实体的寻址,实现了敏感数据不出域情况下的实体跨域发现和寻址。

(2) 针对实体跨域发现后敏感数据的受控访问需求,并解决Handle标识解析体系鉴权粒度过粗,无法满足物联网多主体、多属性访问控制的问题。本文提出了面向Handle跨域解析的访问控制方法,设计了基于属性基加密机制为数据拥有者提供了细粒度的访问控制;同时利用Handle标识,设计了基于Handle标识加密机制的认证方法,保障了属性基加密交互过程中的数据真实性及完整性。通过仿真实验对本方法进行了时间开销分析,验证了该方案具备一定可行性。

参考文献(略)