本文是一篇计算机论文,本文中考虑了无线传感器网络中传感器节点实际情况,结合博弈论对于网络攻防进行建模,对于网络攻防过程中攻防双方的策略演化进行了深入研究,并得到有效抑制恶意程序传播的策略,最后通过 Matlab R2016a 进行仿真实验验证了本文的结论。

第一章 绪论

1.1 研究背景和意义

我国近年来物联网技术,半导体技术和无线通信技术的快速发展,逐渐进入了万物互联的时代,为了更好切合实际应用场景,对于传感器功能和种类的需求逐渐增加,无线传感器网络(Wireless Sensor Networks,简称 WSNs)正是在这种背景下产生的。WSNs 构建方式一般都是采用人工随意抛撒的方式将传感器节点部署在需要监测的区域,节点之间通过自组织的形式实现整个网络联通,并通过分簇算法把整个网络中的节点划分为不同的簇。WSNs 可以根据传感器节点的能量、计算能力、探测能力与信息传输能力的不同,分为:同质和异质无线传感器网络[1]。同质的意思指的是构成该网络的传感器节点有着相同的能量、计算能力等,与之相反,HWSNs 中的传感器节点的类型是不同的。HWSNs 中传感器节点会根据自身能量和计算能力等不同,通过分簇算法选举出簇内能量和计算能力较大的节点作为簇头节点,簇内普通节点和簇头节点进行通信,簇头节点再将收集到的信息传递给外界。

随着 HWSNs 技术的方兴未艾以及使用的场景越来越广泛,监测的数据越来越敏感,网络中各种各样的攻击致使 HWSNs 的安全问题变得不可忽视。HWSNs所面临的攻击可大致被划分为两类,分别是被动攻击和主动攻击[2]。被动攻击的含义是在进行攻击时,并不对传感器节点之间的通信协议进行破坏,不影响节点之间信息的正常传输,而是通过监听的方式截获有效信息,利用截获的信息实施其他形式的攻击。因为攻击者在进行攻击时不影响节点间的正常通信,因此被动攻击的攻击行为很难被 HWSNs 检测到。主动攻击是指攻击者在进行攻击时,采用各种手段破坏、捕获节点,或者通过在 HWSNs 中投放恶意节点进行攻击,严重影响 HWSNs 中节点通信的可靠性及安全性。主动攻击又可按照发动攻击的节点是否是 HWSNs 内部的传感器节点,分为内部攻击和外部攻击两种[3],外部攻击采用的攻击手段是通过窃听或者重放的方式对 HWSNs 进行攻击,采用外部攻击方式的节点并没有获得 HWSNs 中其他正常传感器节点的信任,而是处于 HWSNs 之外,故对于整个网络的威胁相对较小,一般采用加密的方式就可以解决。内部攻击是指攻击者通过俘获 HWSNs 中的正常节点作为攻击的发起点,由于被俘获节点本身就处于 HWSNs 中,掌握着 HWSNs 网络中密钥等安全信息,故采用传统的加密方式并不能有效抵御内部攻击[4]。

1.2 研究现状

针对常见 HWSNs 中的安全防御问题,国内外对此进行了大量的研究,也在这些问题上取得了很大的突破[8-12],国内外的研究人员主要从以下两个方面进行研究:1)针对 HWSNs 遭受的某一种形式的攻击,研究其对应的防御措施,使HWSNs 在遭受该攻击时,能够达到更好的防御效果;2)从博弈论的角度出发,将 HWSNs 和恶意程序作为博弈的参与者,通过博弈的方式有效抑制恶意程序的传播。本节首先介绍抵御 HWSNs 中几种常见攻击的防御措施,然后介绍采用博弈的方式抵御恶意程序攻击的方案,并针对现阶段存在的问题和不足提出需要改进和完善的地方。

文献[13]对 Sinkhole 攻击的常用手段进行了介绍,并针对不同的攻击手段给HWSNs 带来的影响进行了分析,然后通过对比当前流行的防御方法的防御效益和防御代价得到最优防御方案。文献[14]将网络中传感器节点按照功能划分为观察者节点和普通节点,将观察者节点对于 Sybil 攻击的防御方式分为监测和决策两个阶段,并基于节点的移动性和网络密度提出了一种高效算法,该算法对于Sybil 攻击的检测率可达到 100%。文献[15]针对传感器节点在信息传递过程中遇到虫洞攻击造成的信息不安全问题,提出了粒子群算法,该算法通过检测源节点到目标节点之间是否存在虫洞攻击的节点,并选择最优路径进行数据的转发,不仅保护了数据的安全,而且还提高了网络中能量使用的效益和网络的生存寿命。

文献[16]将网络攻防的实际情况与演化博弈的理论相结合,建立网络攻防演化博弈模型,并且设计了最优安全策略的选取算法。文献[17]分析攻防双方的拟态策略构建了 M-FlipIt 模型,对攻防双方的行为进行了系统分析,结合博弈模型对攻防双方在完全异构和有限异构场景下的收益函数,分析得到在不同场景下的最优动态策略,并通过实验验证了提出的新模型在实际应用环境中更加有价值。文献[18]同时考虑了无线传感器网络中所可能遭受的内部攻击和外部攻击的情况,结合博弈论建立了攻防博弈模型,研究得出了攻防双方的最优策略。文献[19]研究了恶意程序在 HWSNs 中的传播规律,并在传染病模型理论的基础了扩展了节点转换状态,提出了恶意程序在 HWSNs 中传播时节点状态转换的HSIRD 传播模型,并证明了该模型的平衡点及平衡点稳定性,最后通过平衡点稳定性的基本再生数,分析得到抑制恶意程序在 HWSNs 中传播的措施。

第二章 理论基础

2.1 异质无线传感器网络体系结构

2.1.1 异质无线传感器网络体系结构

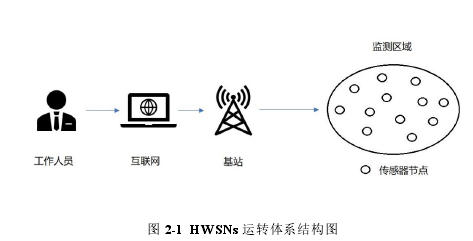

异质无线传感器网络的运行机制是先由大量传感器节点进行监测区域内信息收集,再将收集到的数据转发给 HWSNs 中的汇聚节点或者基站,再由基站将数据转发给终端用户[34]。工作人员通过传统互联网向基站发布指定监测任务,基站接收到任务之后将任务转化为具体操作指令发送给监测区域内的传感器节点,再由异质无线传感器网络监测区域内的全部传感器节点一起合作完成监测任务,并把收集到的数据再传回基站,最后由基站进行初步数据处理之后传递给工作人员。异质无线传感器网络的结构如图 2-1 所示。

监测区域内的用于监测数据的传感器节点并不是直接和互联网进行通信,而是要通过数据转发的方式将收集到的数据转发给基站,再由基站和互联网进行数据交互。传感器节点进行数据转发的方式可以分为单跳和多跳两种。传感器节点直接和基站的通信的单跳数据传送方式存在数据传输距离太长的问题,单跳数据传送方式如图 2-2 所示。文献[35]通过实验研究得出,传感器节点的通信距离的增大,会导致数据传输过程中报文丢失率和重传率的增加,当传感器节点在采用单跳长距离的方式传送数据的时,报文丢失率和重传率的增加直接导致传感器节点在传输数据过程中能量消耗增大和传输数据效率的降低。

2.2 博弈论

2.2.1 经典博弈论

博弈论(Game Theory),是采用数学的方式去研究个体间在选择自身策略后相互作用下的动态决策和决策均衡问题的理论[41]。博弈论的主要研究对象都是具有决策能力的,即在做出决策行为前可以有多种策略可供选择,在选择不同策略时,自身会获取对应策略下的收益,并且此时选择的策略也会影响到其他对象的策略选择。对于这种对象间选择策略之间互相影响的均衡问题就是博弈论主要研究内容。因此,博弈论又称对策论。博弈论起初的主要应用领域只局限于象棋、桥牌、赌博等娱乐游戏的胜负问题中,对于博弈论知识的研究仅仅停留在经验总结上,没有继续深入研究进一步推向理论化发展。

现在运用在各个学科领域中的博弈论一般指的是近代博弈论,20 世纪初,冯·诺依曼对于博弈论进行理论上的深入研究并证明了博弈论的基本原理,这便是近代博弈论的初次问世。博弈论[42]这一学科整个理论体系的形成是在 20 世纪中《博弈论于经济行为》一书的发表,此书突破了传统博弈使用的二人博弈的场景,将二人博弈推广到了多人博弈,并将多人博弈的理论应用到了经济学领域,这也是博弈论发展历史中跨时代的一步。

1950 年塔克首次提出了囚徒困境的案例,这是首次将博弈论的应用范围扩展到非零和博弈。此后纳什在发表的《n 人博弈的均衡点》和《非合作博弈》两篇论文中提出了博弈过程中均衡的概念,并通过研究证明了有限次博弈下均衡点存在定理,该均衡也就是后人所说的“纳什均衡”。从纳什发表这两篇论文之后,纳什均衡就成了现代博弈论的研究主要内容,也是现代博弈论研究的基础[43]。

经过长期的研究与发展,博弈论在多个学科领域都有了广泛的应用。在经济学领域,绝大多数经济学问题都可以抽象为多个理性的人为了获得自身收益最大话的决策交互过程,而博弈论为处理这种双方决策过程提供了成熟的理论分析框架。

第三章 基于微分博弈的 HWSNS 恶意程序传播研究与分析................................ 18

3.1 模型概述 ............................... 18

3.1.1HWSNs 中的节点状态转换模型概述 .................... 18

3.1.2 HWSNs 中的攻防博弈概述 ......................................... 18

第四章 基于演化博弈的 HWSNS 防御策略的研究与分析.................................... 29

4.1 基于演化博弈的 HWSNS 攻防御模型概述 ........................... 29

4.2 攻防双方演化稳定策略分析 ........................................... 31

第五章 结论与展望............................................ 46

5.1 总结 .......................................... 46

5.2 展望 ................................... 47

第四章 基于演化博弈的 HWSNs 防御策略的研究与分析

4.1 基于演化博弈的 HWSNs 攻防御模型概述

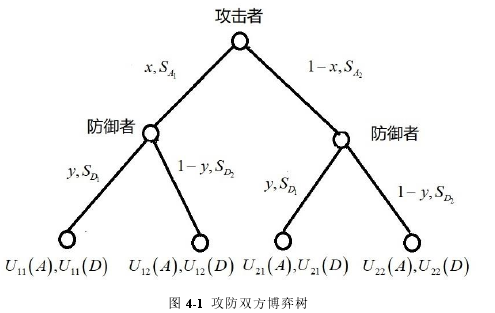

在 HWSNs 攻防过程中,攻击方通过破坏网络中正常节点来增加自身收益,防御方通过开启入侵检测系统来维护网络正常运行。在 HWSNs 中,为了减少节点之间通信能量损耗,会将传感器节点分簇进行通信。簇内节点分为普通节点和簇头节点,簇头节点的计算能力和能量都要大于簇内的普通节点。

第五章 结论与展望

5.1 总结 随着物联网技术,半导体技术和无线通信技术的快速发展,越来越多的领域对无线传感器网络的需求增大,应用场景也越来越多。但是在快速发展的同时,无线传感器网络所面临的攻击手段越来越多,所带来的安全问题也越来越严峻。由于传感器节点的能量和计算能力不足,传统网络中安全防御手段已无法满足日益严峻的安全问题,因此,亟需一种能弥补传感器节点自身缺陷并且能高效防御攻击的新技术。近年来,有大量的研究结合博弈论的知识对网络中攻防对抗进行建模与分析,从而获得高效的防御策略。但目前已有的大量研究成果,没有考虑无线传感器网络中传感器节点的异质性,这与实际的情况不相符。而本文中考虑了无线传感器网络中传感器节点实际情况,结合博弈论对于网络攻防进行建模,对于网络攻防过程中攻防双方的策略演化进行了深入研究,并得到有效抑制恶意程序传播的策略,最后通过 Matlab R2016a 进行仿真实验验证了本文的结论。主要研究成果包括:

(1)针对无线传感器网络中传感器节点的异质性,提出了基于异质无线传感器网络和恶意程序之间的攻防博弈模型。结合异质无线传感器网络中簇头节点和普通节点的能量和检测恶意程序入侵能力的差异,研究分析得出攻防双方在不同行动策略下的收益函数。根据博弈过程中的收益函数,求出攻防双方在该博弈模型下的混合纳什均衡策略。通过经典传染病模型分析博弈过程中节点的状态变化,结合微分博弈建立攻防双方节点转换微分方程,分析恶意节点在博弈过程中动态演化规律。通过数值模拟的方式对攻防双方博弈过程进行模拟,得到有效恶意程序传播的方式。并通过对于不同博弈参数的对比实验可知,通过调节传感器节点检测所消耗的代价和检测率可以加快恶意节点达到演化均衡状态的速率。

(2)针对异质无线传感器网络中攻防双方的最优行动策略,提出了基于主动防御思想的攻防双方演化博弈模型。并引入了系统对恶意程序检测过程中的检测率和误报率,得到攻防双方演化博弈过程中不同策略选取下的收益函数。通过攻防双方博弈过程中演化复制子动态关系,建立复制动态方程,进行攻防双方策略选择动力学分析和演化过程稳定性分析,得到异质无线传感器网络在演化博弈模型下的最优防御策略。通过数值仿真的方式模拟攻防双方在演化博弈过程中行动策略的动态演化过程,并研究分析了不同攻防策略对于双方演化稳定状态的影响。从实验结果可以得出,防御方通过自身防御策略的选择可以有效抑制恶意程序在异质无线传感器网络中的传播,并且防御方可以通过行动策略的调整来加速恶意程序达到演化稳定状态的速率,也可以通过提高异质无线传感器网络的检测率来抑制恶意程序的传播及加速恶意程序趋于稳定状态的速率。

参考文献(略)