第一章 绪论

1.1 研究背景

作为下一代电网,由于其先进的通信能力,智能电网[1]比传统电网具有更大的优势。在智能电网系统中,建筑物(住宅,公司或工业)中的智能电表收集实时使用数据并将其发送给电力服务提供商,同时,智能电表从电力服务提供商接收命令消息,利用实时使用数据,电力服务提供商可以更准确地管理电网。此外,电力消耗数据具有经济价值,例如,它可以用于商业广告和政府决策。因此,应该将电力数据提供给电网系统外的其他组织非常具有社会意义。然而,单个用户的电力消耗数据包含隐私[4]信息,例如,攻击者可以容易地推断出用户的行为习惯和生活方式,如果当房子里没有人时小偷可能会闯入,这将会导致严重的后果。因此,如何平衡电力消耗数据的可用性和隐私性不仅是一个重要的学术问题,而且是智能电网的技术瓶颈。

智能电表是许多家庭外部连接的计算机式的电表,用于报告电量使用情况。每个智能电表都包含一个采用全固态集成电路技术的处理器,即使断电后数据依然可以保持 10 年以上。虽然在许多方面,智能电表在外观上和功能与它的上一代产品相同,但是它新增的功能使它变得更加实用。智能电表可以整天跟踪电力使用情况,一旦出现变故,用户可以立即通过软件断开电源并且发出警报。同时,智能电表还可以与其他的智能设备连接来控制它们,例如,在高峰时段关闭空调。

虽然智能电表的功能越来越多,但是智能电网使用数据直接透露了人们在何时何地以及正在做什么的信息,由此可以看出智能电网对用户隐私的侵犯也正日益增强。例如,智能电表每 15 至 60 分钟就可以收集一个电表的唯一标识符,时间戳以及该时间段的电力使用数据。此外,在不同的公用事业系统中漫游的智能电网设备(如,驾驶电动车辆并在某地充电,就需要在多个公用设施的主机上共享这些信息)。

...................

1.2 国内外研究现状

1.2.1 基于身份的密码体制的研究现状

1984 年,Shamir[1]首次使用 Rivest-Shamir-Adleman(RSA)密码体制提出了基于身份[5]的密码系统(identity-based cryptography, IBC),用于实现一个签名方案。之后一些研究人员陆续提出一些加密方案。但是这些方案却都无法完全满足最初提出的要求。一直到 2001 年,D.Boneh 与 M.Franklin[2]提出了实现IND-ID-CCA 安全的基于双线性对的加密方案,为这一课题开辟了新的篇章。随后,Gunther[3]发现 Boneh 和 Franklin 的方案具有加法同态性质。2004 年 D.Boneh与 Xavier.Boyen[4]基于选择 ID(Selective-ID)模型提出了一个新的加密方案,并证明了方案在该模型下的安全性。2005 年,Brent Waters[5]在之前方案的基础上,提出了一种安全有效的加密方案,将安全性假定规约到了判定双线性Diffie-Hellman 问题(Decisional Bilinear Diffie-Hellman Problem, DBDH)。

在基于身份的密码体制中,用户的公钥通常由用户身份的信息(ID)组成,这些信息对外公开并且每个用户的信息各不相同。在实际应用中,用户的身份可以是姓名+住址、手机号码、身份证号码、面部信息、指纹、或 E-Mail 地址等,并且它对公钥证书的格式没有限制,所以这种多功能方法在智能电网中非常有用。当我们使用基于身份的密码系统进行加密或者认证时,在已知对方公开身份信息的前提下,就不需要在数据库中查找用户的公钥以及检测公钥的真实性了。也就是说,基于身份的密码系统完全不需要公钥证书的存在。在基于身份的密码系统中,每一个用户的私钥都由一个可信第三方--私钥生成中心 PKG(private keygeneration center)生成,该中心掌握着系统的唯一主密钥(master key)。另外,由于智能电网不完全对公共网络开放,因此,在基于身份的密码体制中,PKG 拥有系统唯一主密钥可能不会对智能电网造成多大的威胁。

...............................

第二章 基础理论

2.1抗泄漏密码体制的相关基础理论

2.1.1基本概念为了抵抗密钥泄漏[29],研究人员提出了多种解决方案(如,密钥共享、门限密码体制、前向安全密码体制等),这些方案的安全模型都是针对某个密钥完全泄漏的情况分析系统的安全性,只能解决密钥完全泄漏问题。然而,在实际应用上存在某些攻击者通过使用各种侧信道方法[30](如电磁辐射攻击,能耗攻击,差错攻击,时耗攻击,存储攻击等)来攻击存储在设备中的密码系统,并且通过观察计算设备在加密时的物理输出(如,辐射、功率、温度、运行时间等),尝试获取系统私钥的部分比特信息,这种攻击统称为密钥泄漏攻击。

这些年来,为了解决密钥的弹性泄漏问题,已经提出了几种解决方案。第一种方案是硬件类方案[31],通过屏蔽和隐藏来抵抗攻击,但是这种方案会带来巨大的性能开销,实施起来极其昂贵。而且已经证明,高阶攻击可以击败屏蔽方案。另一种方案是协议类方案[32][33],研究人员通过提出泄漏弹性密码学,从软件层次来解决密钥的部分泄漏问题。首先,需要确定一个适当的模型,该模型指定攻击者在泄漏攻击时可以获得的信息量;其次,允许攻击者在攻击游戏中选定任何有效且可计算的泄漏函数,在已知输出和特定时刻的其它中间态的情况下模拟侧信道攻击;最后,根据不同的部分密钥泄漏模型构造不同的安全密码方案,这种密码体质统称为泄漏弹性密码体制。

2.2.2 泄漏模型现有的泄漏模型可分为三类:

(1)有界泄漏模型[34][35][36]。有界泄漏模型不限制泄漏信息的种类,但是限制泄漏信息的总量。在系统生命周期内,对手可以自适应地选择一个可计算的泄漏函数 f ,它输入私钥并在有界泄漏模型中获得泄漏函数 f ( SK )的输出。由于整个过程中私钥的总泄漏量是有界的,有效限制了泄漏函数 f 获得完整的私钥信息。

(2)连续泄漏模型[37][38]。在连续泄漏模型中,私钥定期更新。两个连续私钥更新之间私钥泄漏的泄漏量是有界的,但在整个过程中总泄漏量是无限的。构造连续泄漏模型下安全的密码系统的关键在于怎样更新私钥,以确保不同时期泄漏的密钥不能有意义地合并为一个完整的私钥,从而导致密码系统崩溃。

........................

2.2 同态加密算法

同态加密是针对数学难题的计算复杂性理论而提出密码学算法。对数据使用同态加密进行处理得到一个输出,然后解密,得到的结果与对没进行过加密的原始数据使用相同方法处理得到的结果完全相同。

同态加密使用的运算符共分两种,分别是加法同态加密和乘法同态加密。其中,满足加法同态的算法可描述为:

为了简化传统的公钥基础设施中可信第三方对用户公钥证书的管理,Shamir于 1984 年首次提出且实现了基于身份的公钥密码体制。该密码体质通过将用户标识与公钥关联起来,也就代表了,用户的身份标识就相当于用户的公钥,也就没有必要再去获取然后验证用户的公钥证书了,这样就完美解决了第三方的不可信问题,使得通信双方可以进行安全的通信。

在基于身份的公钥密码体制中,通常将用户姓名、地址、电子信箱地址等标识身份的信息用作用户的公钥,用户的公钥可以是任意的比特串。在实际应用中,为了方便撤销密钥,通常会在用户的身份标识中添加日期或其他时间标识,以便在公钥到期后,禁止用户再使用私钥。用户私钥由可信第三方--私钥生成中心(Private Key Generation, PKG)生成,PKG 的主要操作就是在密钥系统中建立和产生私钥。具体来说,假设用户的身份标识是ID,PKG 根据身份标识通过一个函数生成用户的公私钥对 (pk, sk)。

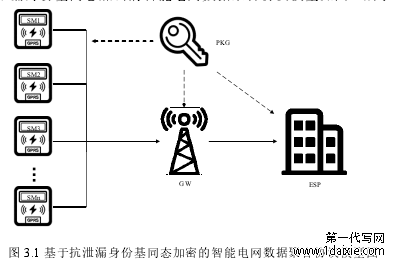

图 3.1 基于抗泄漏身份基同态加密的智能电网数据聚合协议模型图

第三章基于抗泄漏身份基同态加密的智能电网数据聚合协议.........................15

3.1 相关工作................................15

3.1.1 主要工作...........................15

3.1.2 准备工作.............................15

第四章基于抗泄漏无证书同态加密的智能电网数据聚合协议...........................27

4.1 相关工作.......................................27

4.1.1 主要工作.......................27

4.1.2 准备工作......................27

第五章系统实现与分析.....................41

5.1 系统需求分析..............................41

5.1.1 系统前端可视化界面......................... 41

5.1.2 系统后台.................................41

第五章 系统实现与分析

5.1 系统需求分析

随着智能电网技术的兴趣随着部署以及消费者对更高服务质量的需求而不断增长,应该实时收集和处理更多数据。然而,传统智能电网数据管理系统的计算和通信能力非常有限,不能满足基于智能电网应用的要求(如大存储空间和快速处理能力)[9][10]。随着技术水平的提高以及电网环境的变化,智能电表的存在使得电网用户的隐私面临着越来越大的威胁。本章对基于抗泄漏无证书同态加密的智能电网数据聚合协议进行了实现;同时,对该系统的应用需求进行了深入地分析。

5.1.1 系统前端可视化界面

为了方便体现智能电网数据聚合的无证书特性,系统提供了一个前端可视化操作界面。该界面主要用于实现登录功能、交互功能、显示功能。用户可以通过登录自己的账号和密码进行身份验证,以便合法的用户使用系统,同时禁止外部人员操作;用户也可以通过在前端选择完需要处理的对象和数据后利用交互功能与后台交互;不同的用户可以通过显示功能获得不同的可视化操作显示以及系统结果展示等。

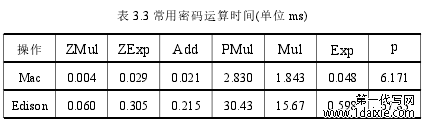

表 3.3 常用密码运算时间(单位 ms)

第六章 总结与展望

6.1 工作总结

随着时代的发展以及科技的进步,电网环境在变得更加健全的同时也面临着消费者对高服务质量的需求和更严重的敌人威胁,然而,传统智能电网数据管理系统的计算和通信能力非常有限,不能满足基于智能电网应用的要求。因此,作为 21 世纪的新能源传输模式,开发具有高可靠性和安全性的智能电网势在必行。智能电网具备强大的资源优化配置能力且具备更高的安全稳定运行水平,既能适应并促进清洁能源发展,又能实现高度智能化地调度电网。因此,智能电网相关技术正在成为研究热点。

本文先从用户的隐私保护和密钥泄漏的角度出发,分析了如今智能电网存在的各种安全问题,在分析了现有各种方案的基础上,基于密码学知识和各种数学困难问题,在系统阐述了 Felix 的加法同态 IBE 方案的基础上,提出了一个基于抗泄漏身份基同态加密的智能电网数据聚合协议。我们的方案不仅保持了 Felix方案的优点,同时大大提高了攻击者对电网进行侧信道攻击的难度。然后,验证了该算法的正确性,对协议的安全性进行了证明,并分析了用户在加解密阶段所需的时间成本。总的来讲,加密算法由线上和线下两个部分组成。其中,线下繁重的计算由计算能力超强的储存中心来完成。用户在得到储存中心的计算结果后,只需要进行少量的点乘运算就可以对数据进行加密操作,从而实现高效的数据传输。

针对基于身份的方案,考虑到密钥托管问题的安全隐患,将无证书的概念引入到方案中,提出一个基于抗泄漏无证书同态加密的智能电网数据聚合协议,使得该协议的安全性更加健全。

最后,搭建智能电网系统实现环境,对第四章的协议进行了实现。然后从计算复杂度和安全性能等角度对该方案进行了分析,然后通过实验分析了方案中各算法的运行时间与强提取器的提取密钥个数之间的关系。

参考文献(略)